لحظه تاریخی فرود ماهنورد هندیها بر روی ماه

کاوشگر Chandrayaan-۳ ساخت کشور هند با موفقیت بهروی کره ماه فرود آمد.

سازمان پژوهشگاه هوا فضای هند (ISRO) در یک جهش عظیم برای سفر اکتشاف فضایی هند، با فرود موفقیت آمیز Chandrayaan 3 بر روی کره ماه توجه جهان را به خود جلب کرده است. اوج برنامه ریزی دقیق، فداکاری، و توان علمی، این دستاورد نقطه عطف مهمی نه تنها برای ISRO بلکه برای کل کشور است. آژانس فضایی هند تعهدی تزلزل ناپذیر به شکستن مرزهای فناوری و اکتشافات نشان داده است.

لحظه تاریخی فرود ماهنورد هندیها بر روی ماه با امنیت سایبری کوییک هیل

با این فناوری، زیرساخت فناوری اطلاعات و نرم افزار مورد نیاز برای دستیابی به این جهش عظیم، ارزیابی این ماموریت ها از منظر امنیت سایبری بسیار مهم است. فضا ممکن است “مرز نهایی” برای اکتشاف باشد، اما برای بهره برداری نیز آماده است و به ویژه در معرض طیف وسیعی از آسیب پذیری ها و تهدیدات سایبری است.

بیایید نیاز حیاتی به امنیت سایبری در حفاظت از ماموریت های پیشرفته مانند این را درک کنیم.

نقش امنیت سایبری در ماموریت های ISRO

امنیت سایبری یک نیاز کاربردی در عملیات فضایی است. چالش ها به دلیل مقیاس، فاصله، و بحرانی بودن عملکرد سیستم ها و تجهیزات به وجود می آیند. در اینجا آمده است که چگونه نقش مهمی را برای ISRO ایفا کرد:

حفاظت از داده های حساس:

پژوهشگاه هوافضای هند با دادههای حساس گسترده، از برنامههای ماموریت، نقشه های طراحی ماهواره و یافتههای تحقیقاتی گرفته تا اطلاعات فنی حیاتی سروکار دارد. اطمینان از محرمانه بودن، یکپارچگی و در دسترس بودن این داده ها برای جلوگیری از نقض داده ها، جاسوسی و سرقت مالکیت های معنوی ضروری است.

حفاظت از فضاپیماها و ماهواره ها:

فضاپیماها، ماهواره ها و ایستگاه های زمینی همگی اهداف بالقوه ای برای حملات سایبری هستند. نقض در سیستم های کنترل کننده این دارایی ها می تواند منجر به از دست دادن کنترل، دسترسی غیرمجاز یا حتی دستکاری مسیرهای مداری شود. اجرای پروتکل های امنیت سایبری قوی برای حفظ فرماندهی و کنترل بر دارایی های فضایی آژانس فضایی هند بسیار مهم است.

ایمن سازی شبکه های ارتباطی:

شبکه های ارتباطی، نقشی محوری در عملیات ISRO دارند و تبادل داده بین ایستگاه های زمینی، ماهواره ها و کنترل ماموریت را تسهیل می کنند. یک شبکه در معرض خطر می تواند ارتباط را مختل کند، دستورات حیاتی ماموریت را به تاخیر بیندازد، یا حتی مهاجمان را قادر به رهگیری اطلاعات حساس کند. تقویت امنیت شبکه برای اطمینان از جریان یکپارچه اطلاعات حیاتی است.

پیشگیری از سرقت مالکیت معنوی:

تحقیقات و نوآوری های پیشگامانه ISRO به میزان قابل توجهی به قدرت فناوری هند کمک می کند. دشمنان سایبری ممکن است تلاش کنند تا این دارایی های فکری را برای منافع خود بدزدند یا مزیت رقابتی ISRO را تضعیف کنند. اقدامات امنیت سایبری قوی می تواند از چنین سرقتی جلوگیری کرده و سرمایه فکری ISRO را حفظ کند.

مقابله با جاسوسی و خرابکاری:

دستاوردها و پیشرفت های ISRO آن را به یک هدف جذاب برای جاسوسی و خرابکاری های سایبری تحت حمایت دولتها تبدیل می کند. پروژهها، مشارکتها و قابلیتهای آژانس فضایی ممکن است توسط حملات سایبری با هدف اختلال در مأموریتها، سرقت اطلاعات حساس یا آسیب رساندن به اعتبار ISRO به خطر بیفتد.

حفظ امنیت ملی:

تلاشهای ISRO اغلب پیامدهایی برای امنیت ملی از جمله ارتباطات ماهوارهای، ناوبری و سیستمهای نظارتی دارد. ایمن سازی این سیستم ها در برابر تهدیدات سایبری برای موفقیت عملیاتی ISRO و حفظ منافع امنیتی کشور حیاتی است.

تضمین اعتماد و اطمینان عمومی:

دستاوردهای ISRO باعث غرور ملی و تحسین جهانی می شود. هر حادثه سایبری که بر عملیات ISRO تأثیر بگذارد، می تواند به اعتماد عمومی و بین المللی آسیب جدی بزند. نشان دادن تعهد مستحکم امنیت سایبری برای حفظ شهرت سازمان هوا فضای هند، به عنوان یک سازمان فضایی قابل اعتماد و آینده نگر حیاتی است.

SEQRITE چگونه نقش خود را در تامین امنیت این ماموریت ایفا کرد؟

سکورایت کوییک هیل عنوان شریک قدیمی امنیت سایبری سازمان هوا فضای هند، افتخار می کند با راهکارهای پیشرفته امنیت سایبری، SEQRITE EPS، از دارایی های فناوری اطلاعات و ماموریت های پیشروی آن سازمان محافظت می کند.

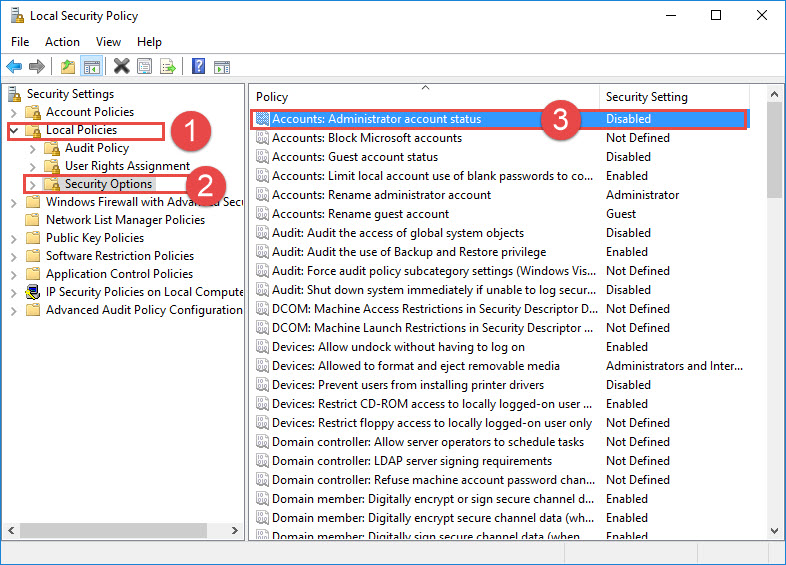

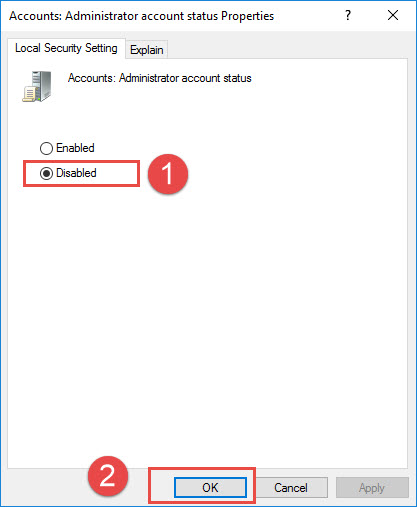

این راهکار برای حفاظت ۳۶۰ درجه از عملیات فضایی حیاتی به کار گرفته شده است. کنسول یکپارچه سکورایت کنترل و مشاهده کامل تمام عملکردهای ضروری را به چندین سرپرست گروه ارائه می دهد، تا نظارت، پیکربندی و مدیریت عملکردها ساده تر گردد.

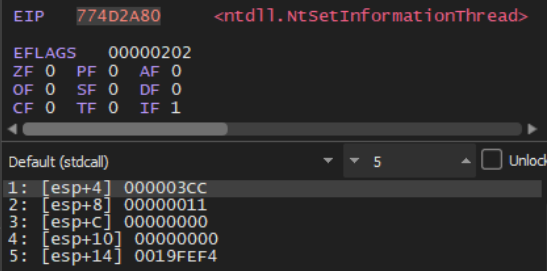

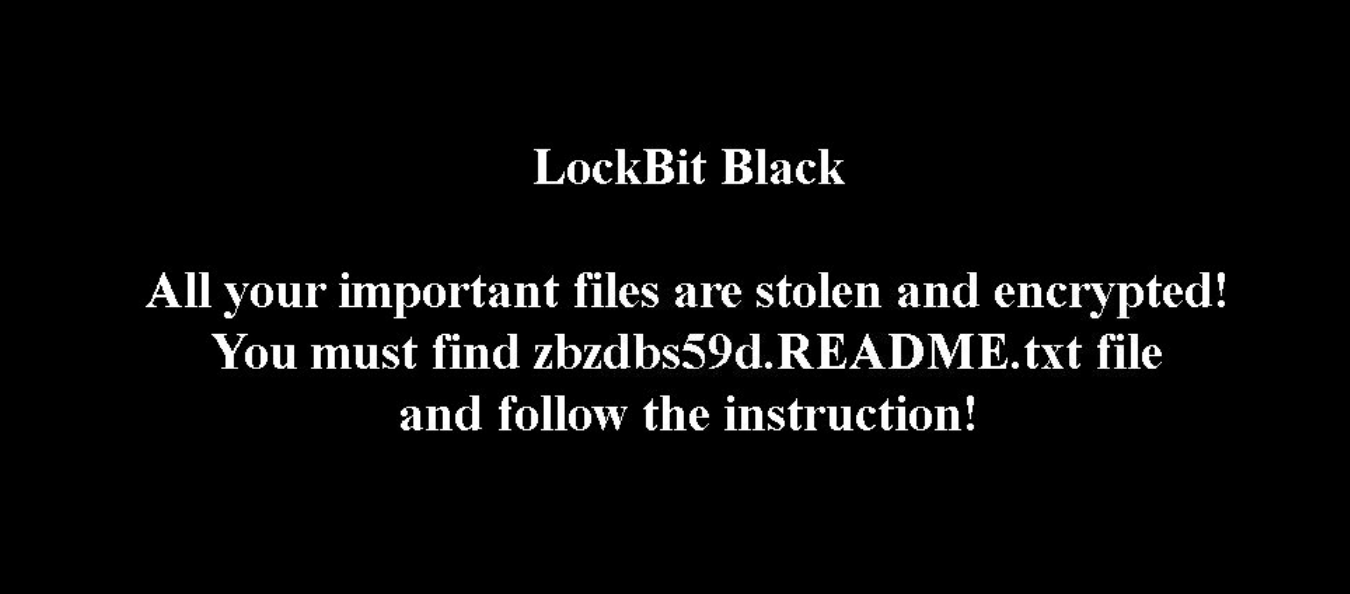

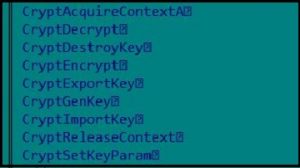

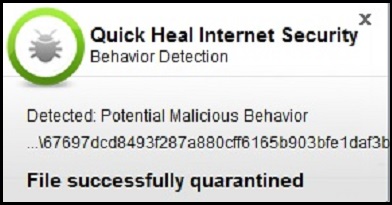

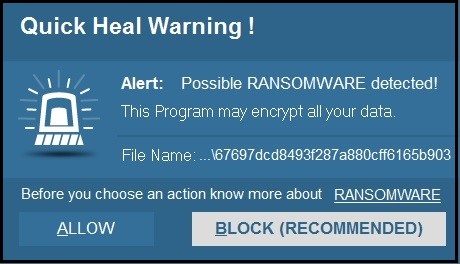

از اسکنهای شناسایی گرفته تا مدیریت داراییها، سکورایت اندپوینت سکیوریتی کوییک هیل، حفاظت کامل از شبکه را برای ISRO برای مقابله با حملات پیچیده باجافزاری یا بدافزاری تضمین میکند. راه حل عملی سکورایت با بهره گیری از ویژگی های پیشرفته ای مانند برخی از وِیژگی های زیر، امنیت را در سراسر اندپوینتها، شبکه ها، دیوایس ها و… تضمین می کند:

مقیاس پذیری بالاتر و امنیت بیشتر برای همه دستگاه ها

استراتژی مدیریت وضله امنیتی (Patch) ساده و متمرکز برای بهره وری بالاتر و امنیت قوی تر

کاهش خطرات امنیتی را با قابلیت کنترل متمرکز دستگاه ها

محافظت پیشرفته نقاط پایانی با آنتی ویروس، تشخیص و مقابله با نفوذ، فایروال و موارد دیگر.

اسکن فعال برنامه های نصب شده برای شناسایی آسیب پذیری های پیش بینی نشده و کاهش نصب های غیرمجاز.

نکته کلیدی: آینده ای درخشان در گرو امنیت سایبری

آرزوهای ISRO بی حد و حصر است و به ستاره ها و فراتر از آن می رسد. با این حال، این جاه طلبی ها با نیاز اساسی به امنیت سایبری قوی پشتیبانی می شود. حفاظت از داده های حساس، ایمن سازی دارایی های فضایی، دفاع از شبکه های ارتباطی و تضمین یکپارچگی عملیاتی آژانس، به تداوم اقدامات جامع امنیت سایبری متکی است. از آنجایی که ISRO به گسترش افقهای خود و کمک به اکتشافات علمی و نوآوریهای فناوری ادامه میدهد، یک وضعیت امنیتی سایبری قوی برای موفقیت آژانس و پیشرفت مداوم تلاشهای اکتشاف فضایی هند و دیگر کشورهای پیشرو ضروری است.

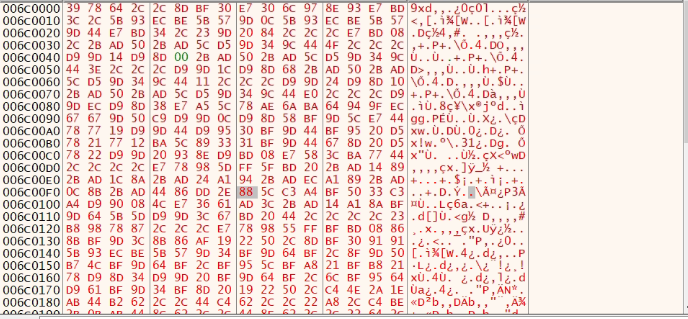

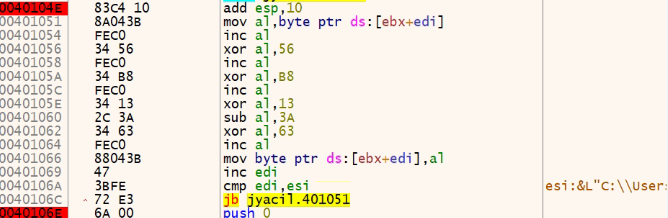

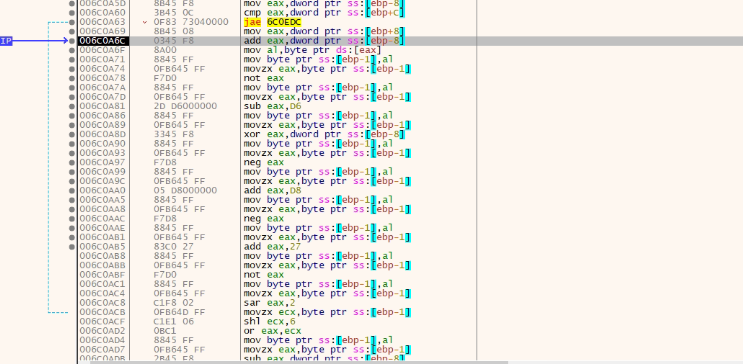

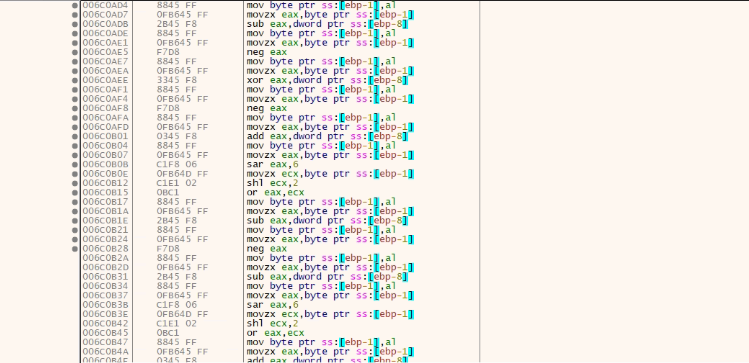

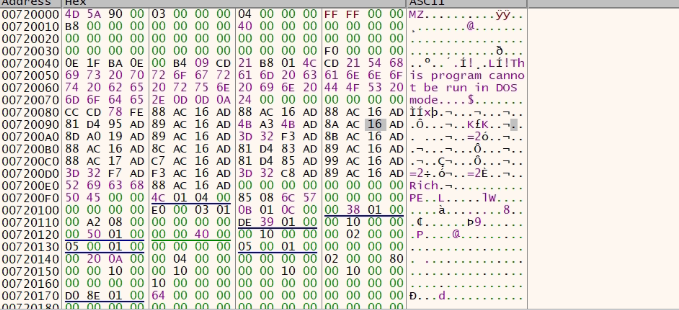

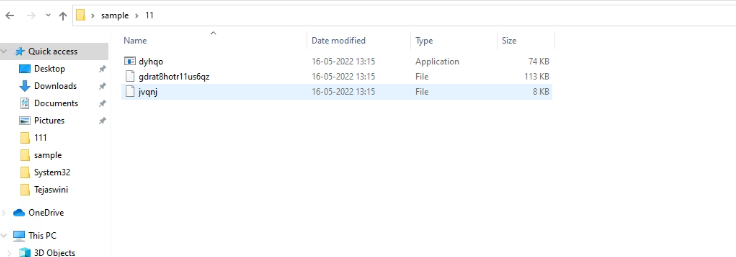

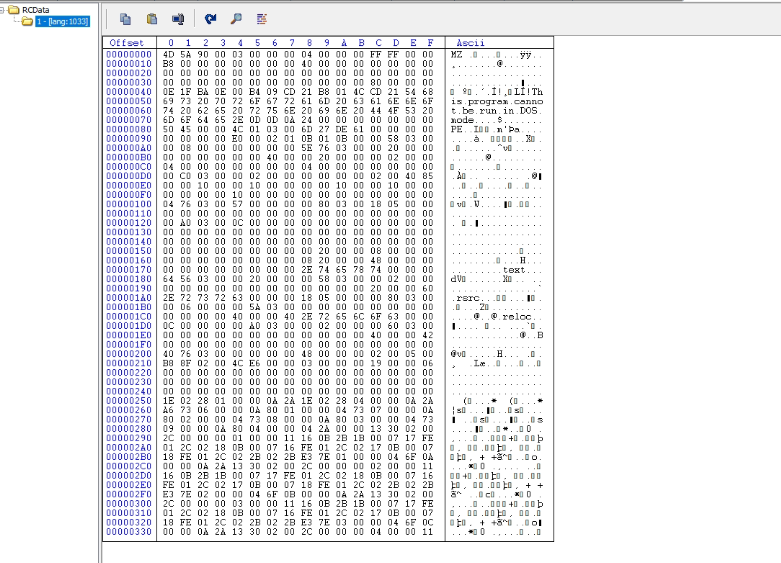

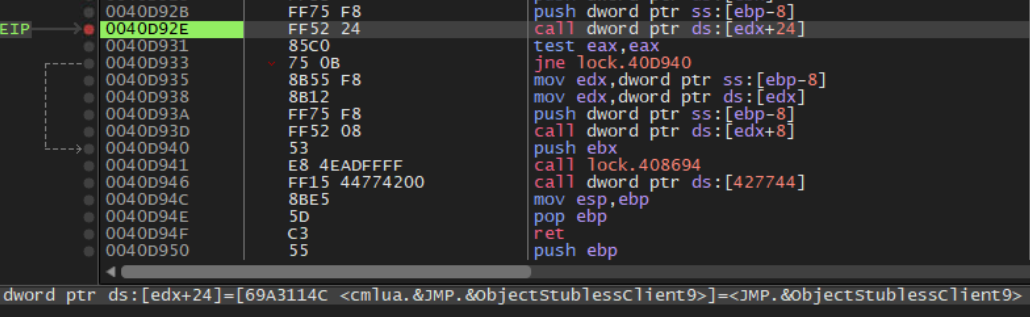

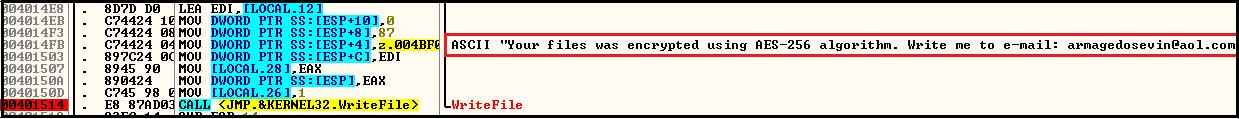

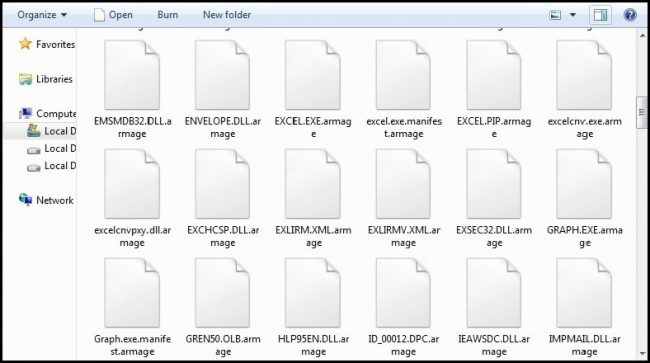

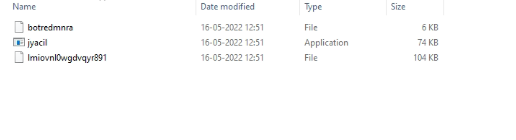

تصویر۲: داخل فایل NSIS

تصویر۲: داخل فایل NSIS